建立全局过滤制度有利于保障局域网内安全,也能随时控制某台电脑,某个网段能获取到的互联网内容。当然,更可以将一些奇葩制度下产生的不请自来的软件(比如啊 某数字)挡在WAN之外,看你的规则了。

实验环境:

系统:ROS 5.24

本博文介绍的是建立一个放行制度,也就是说只有在允许的IP地址才可以进行透过firewall规则的进行一些操作,未在规则内的IP则全部禁止。

以下建立的规则皆只在允许的地址范围内通过,日后添加 删除禁止/允许的名单只需要修改address lists即可。你还可以将IP绑定MAC,通过各种方式认证等来确保局域网的安全。

全局禁止未在允许IP地址列表内的用户一切操作,但对有端口映射的IP地址放行

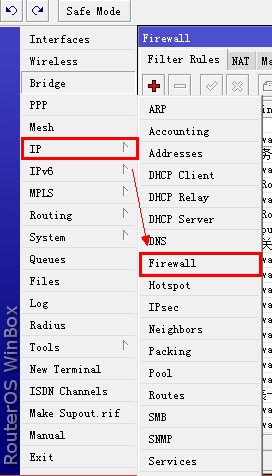

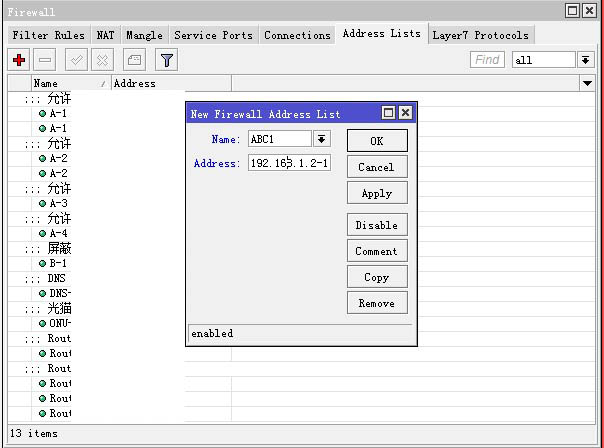

登陆ROS,进入ip – firewall,进入adress lists选项卡,建立你需要放行的IP段。

多个不同的IP地址或网段只需要将name设置成一样的即可。同时再建立一份对应的禁止被管理的IP地址,比如各个路由的网关IP,交换机管理IP等。

在address lists添加好IP地址之后,切换到filter rules选项卡,点击 + 号按钮新建规则。

ip-firewall

添加IP地址

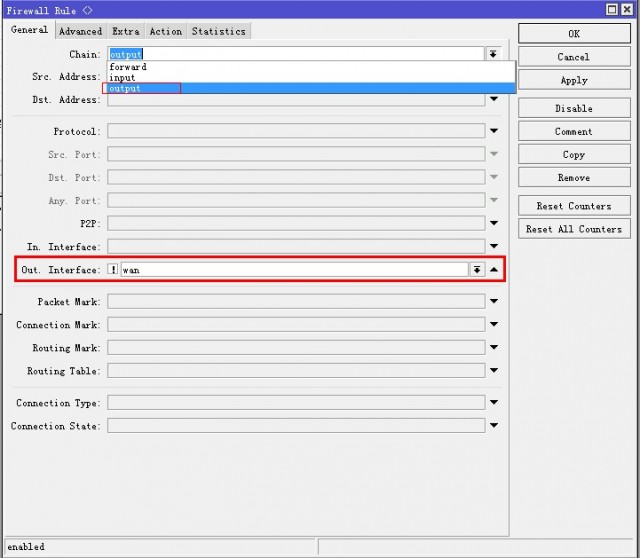

在general选项卡中,chain下拉菜单选择output,同时out interfac下拉菜单中选择wan,并点击wan旁边的方框,出现感叹号,表示除了wan外的其他操作都不可以。

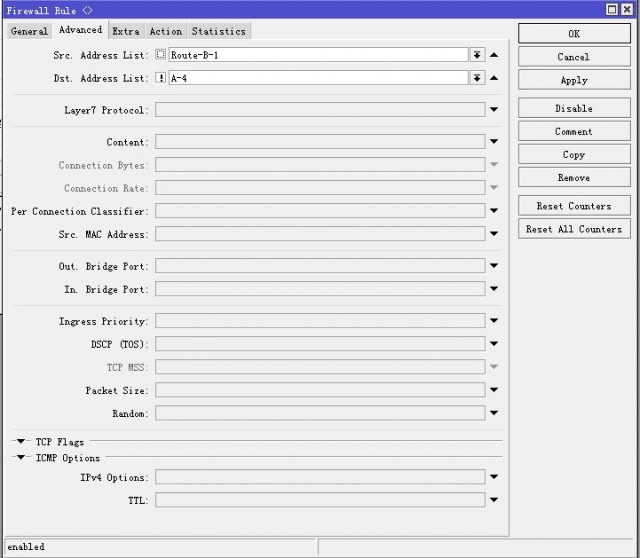

切换到advanced标签,src address list 选择我们建立好的局域网内所有路由管理地址。在dst address list中选择建立的允许进行管理路由的IP地址,并打上感叹号!,表示除了 address list 为 A-4 的用户外其他都禁止进行管理。

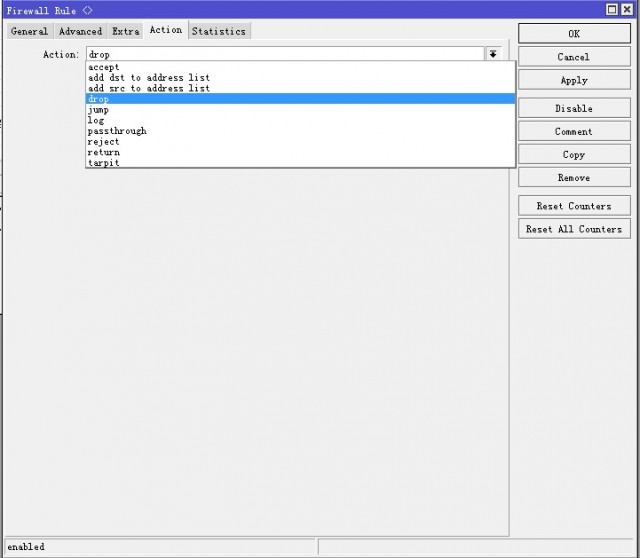

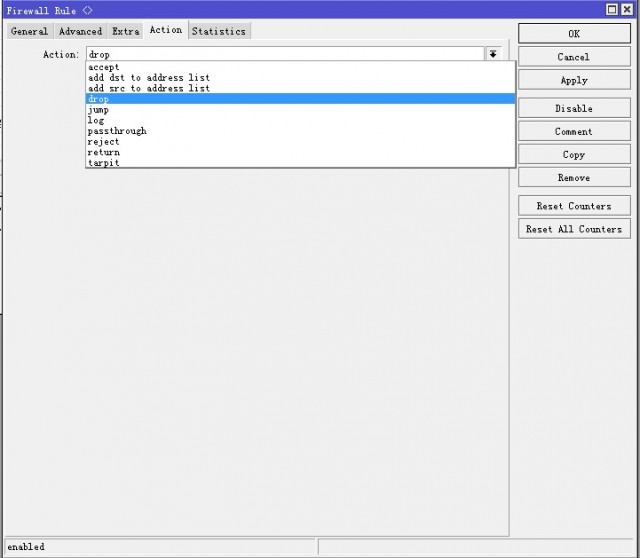

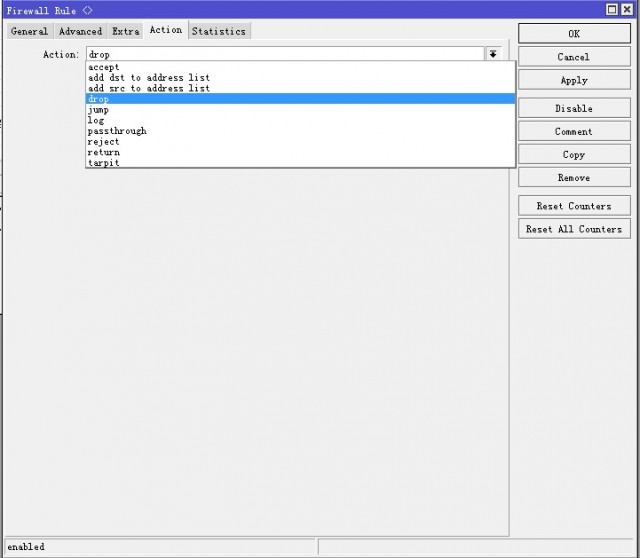

最后,在extra中选择drop,表示符合规则的数据包禁止通过。

这样所有符合上述规定的数据包就全部遭到丢弃。

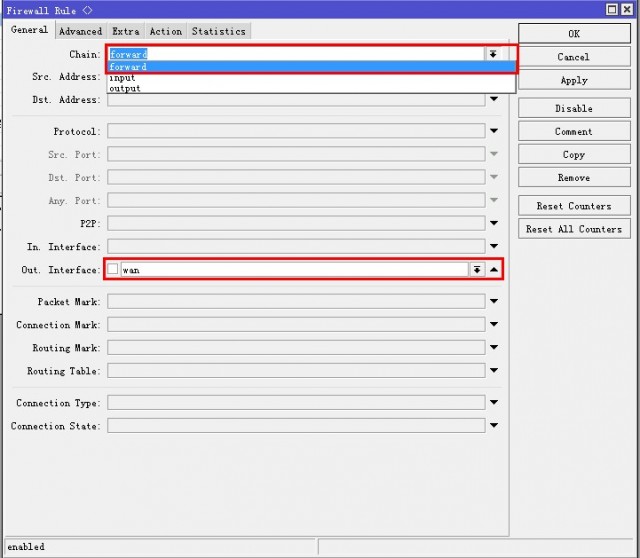

如果是要禁止wan外的IP返回数据包,则在general标签中的chain一项设置为forward.

全局禁止未允许的IP段禁止访问带有某些网管拒绝用户访问的网址

登陆ROS,进入ip – firewall,进入adress lists选项卡,建立你需要放行的IP段。

多个不同的IP地址或网段只需要将name设置成一样的即可。

在address lists添加好放行的IP之后,切换到filter rules选项卡,点击 + 号按钮新建规则。

在general标签中的chain选项选择forward,out interface选择wan,表示通过wan受到管理。

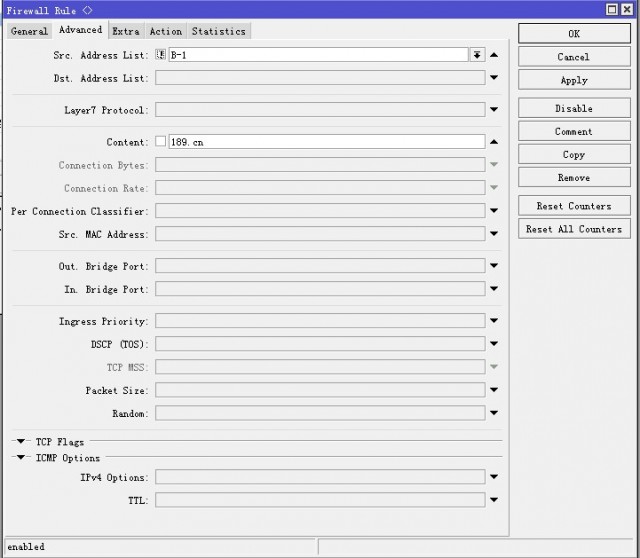

切换到advanced选项卡,src address list 选择我们在 address lists 中建立的名称为B-1的允许通过的地址列表,并勾选感叹号!。表示除了 B-1 地址列表,其他都受到管制。同时在content中添加禁止访问的网址等数据,每个规则一条内容。

同样在 action 选项卡中的 action 下拉菜单选择 drop 。

如果有其他要禁止的则按照上述方式添加。

只允许某些地址的某种协议的数据包通过某设备,比如只允许名称为A-2地址列表内的客户端对DNS服务器发送UDP数据包

登陆ROS,进入ip – firewall,进入adress lists选项卡,建立你需要放行的IP段。

多个不同的IP地址或网段只需要将name设置成一样的即可。同时再建立一份对应的禁止被管理的IP地址,比如各个路由的网关IP,交换机管理IP等。

在address lists添加好放行的IP之后,切换到filter rules选项卡,点击 + 号按钮新建规则。

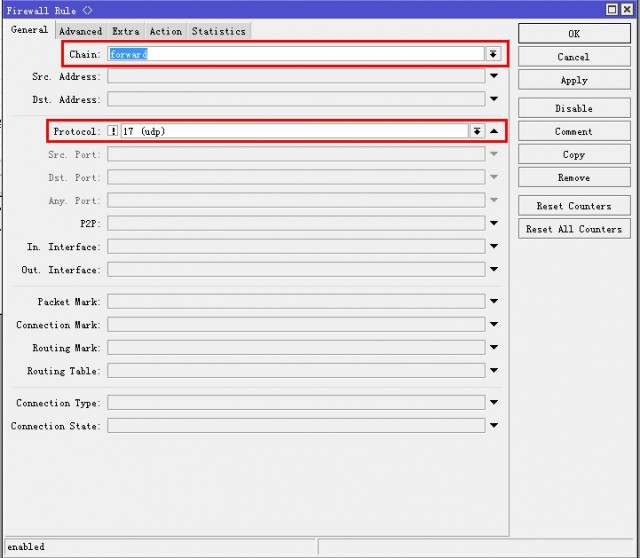

在general标签中的chain选项选择forward,protocol中选择udp,并勾选感叹号,表示除了udp外其他都受到管理。

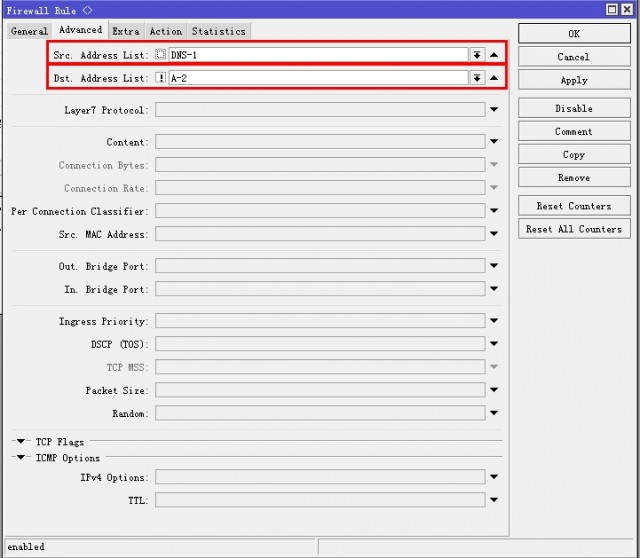

切换到advanced选项卡中,src address list选择建立的名称为dns-1的IP地址列表,dst address list选择建立的名称为A-2的IP地址列表,并勾选感叹号,除了A-2其他IP地址都禁止通过。

同样在action选项卡中的action下拉菜单选择drop。

[分享]通过ROS建立全局过滤制度:等您坐沙发呢!